Categories

Money money money...

Could we help you? Please click the banners. We are young and desperately need the money

OpenVPN auf dem TP-Link ER605 einrichten, hinter Provider-Router.

Einleitung: Was diese Anleitung leistet und für wen sie gedacht ist

Diese praxisnahe Schritt-für-Schritt-Anleitung zeigt, wie Sie OpenVPN auf dem TP-Link ER605 professionell einrichten, in zwei Varianten:

-

Variante A: Der ER605 hängt direkt am Internet, entweder im DMZ-Modus des Provider-Routers oder direkt am Medien-/Glasfaser-Konverter (Bridge).

-

Variante B: Der VPN-Router ist hinter dem Provider-Router angeschlossen (Doppel-NAT). Das funktioniert, ist aber etwas aufwändiger (Portfreigaben, ggf. DDNS).

Der Leitfaden ist für Entwickler, sowie Linux- und Windows-Admins gleichermassen geeignet. Sie bekommen eine klare Erklärung des Ziels, konkrete Use-Cases, alle Abhängigkeiten, Fehlerlösungen, Vergleiche zu Alternativen und fertige Code-Snippets (z. B. .ovpn, systemd-Unit, Bash-Skript).

Ziel: Sichere, performante und stabil administrierbare OpenVPN-Infrastruktur für Remote-Zugriffe oder kleine Site-to-Site-Szenarien mit dem TP-Link ER605.

Voraussetzungen & Abhängigkeiten

-

Hardware: TP-Link ER605

-

Zugang: Admin-Zugang zur Web-GUI des ER605 und, bei Variante B: Zugriff auf den Provider-Router.

-

Öffentliche Erreichbarkeit:

-

Variante A: Öffentliche IP am ER605 (via Bridge/Medienkonverter) oder DMZ am Provider-Router.

-

Variante B: Portweiterleitung TCP 4444 (oder Ihr Wunschport) auf die WAN-IP oder LAN IP des VPN-Routers.

-

-

DNS: Optional DDNS (z. B. auf dem ER605), wenn sich die öffentliche IP häufig ändert.

-

Clients:

-

Windows: OpenVPN Client installieren.

-

Linux: Paket

openvpnoderopenvpn3(je nach Distribution). -

Mobile: OpenVPN App aus dem Store.

-

Typische Stolpersteine & Lösungen

-

UDP-Port nicht offen: In Variante B Portfreigabe auf dem Provider-Router einrichten (UDP, Service-Port des OpenVPN-Servers).

-

MTU/Fragmentierung: Bei instabiler Verbindung MTU testen (z. B. 1400) und in der .ovpn setzen.

-

DNS im VPN: Interne DNS-Server (z. B. 192.168.10.1) im OpenVPN-Server hinterlegen.

-

Doppel-NAT: Vermeiden (Variante A) oder sauber per Port-Forwarding lösen (Variante B).

Netzwerk-Topologien

Variante A: ER605 in DMZ oder direkt am Medienkonverter (Bridge)

-

Vorteil: Einfache Erreichbarkeit, weniger NAT-Probleme, saubere öffentliche IP am ER605.

-

Umsetzung:

-

Bridge/Medienkonverter → ER605 WAN1 (PPPoE/Static/DHCP, wie vom Provider vorgegeben).

-

Oder Provider-Router → DMZ zeigt auf die WAN-IP des ER605 (alle Ports werden an den ER605 geleitet).

-

Variante B: ER605 hinter dem Provider-Router (Doppel-NAT)

-

Vorteil: Schnell realisierbar ohne Provider-Änderungen.

-

Nachteil: Portfreigaben, ggf. DDNS, NAT-Loopback-Themen und komplizierter.

-

Umsetzung:

-

Provider-Router vergibt private IP an ER605-WAN (statisch oder per DHCP).

-

Portweiterleitung UDP <Ihr_VPN_Port>(4444) → ER605-WAN-IP.

-

Schritt-für-Schritt: OpenVPN auf dem ER605 einrichten

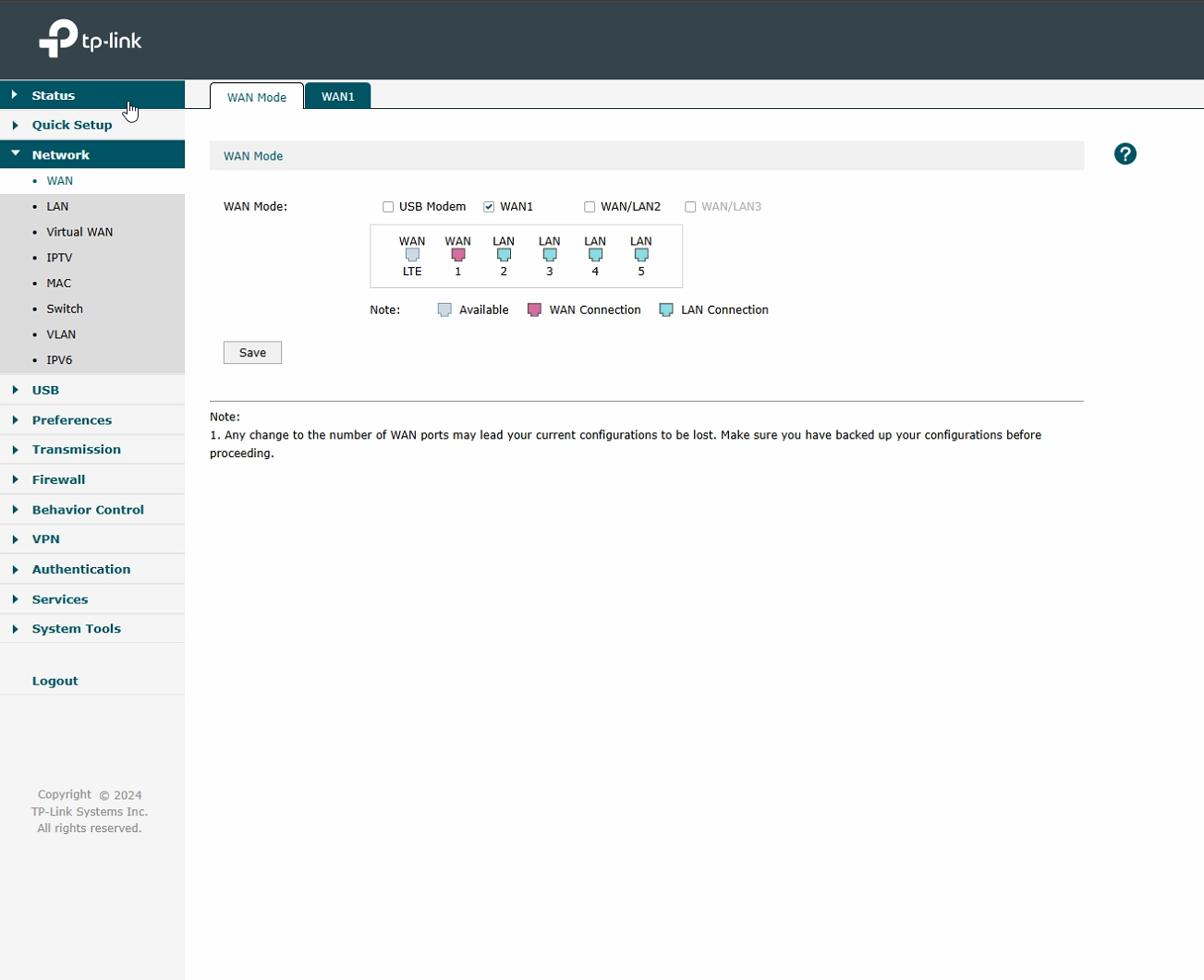

1) WAN-Modus prüfen und konfigurieren.

Die optimale Konfiguration sieht so aus wie im oberen Bild.

-

Variante A:

-

Bei Medienkonverter/Bridge nimmt der ER605 direkt die Internetverbindung entgegen (PPPoE/Static/DHCP).

-

Bei DMZ: Provider-Router vergibt IP an ER605; stellen Sie sicher, dass die DMZ auf die WAN-IP des ER605 zeigt.

-

-

Variante B:

-

ER605 erhält private IP vom Provider-Router.

-

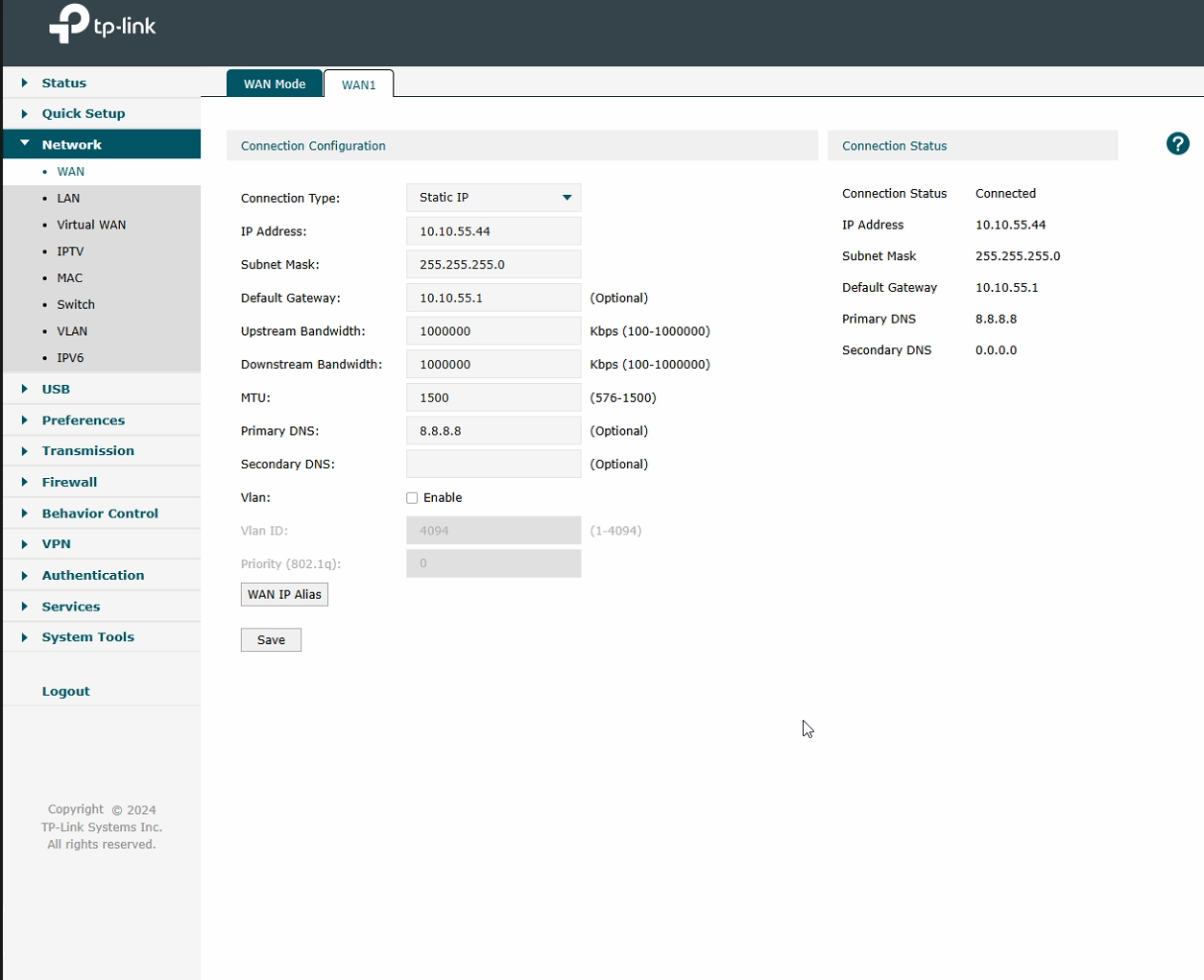

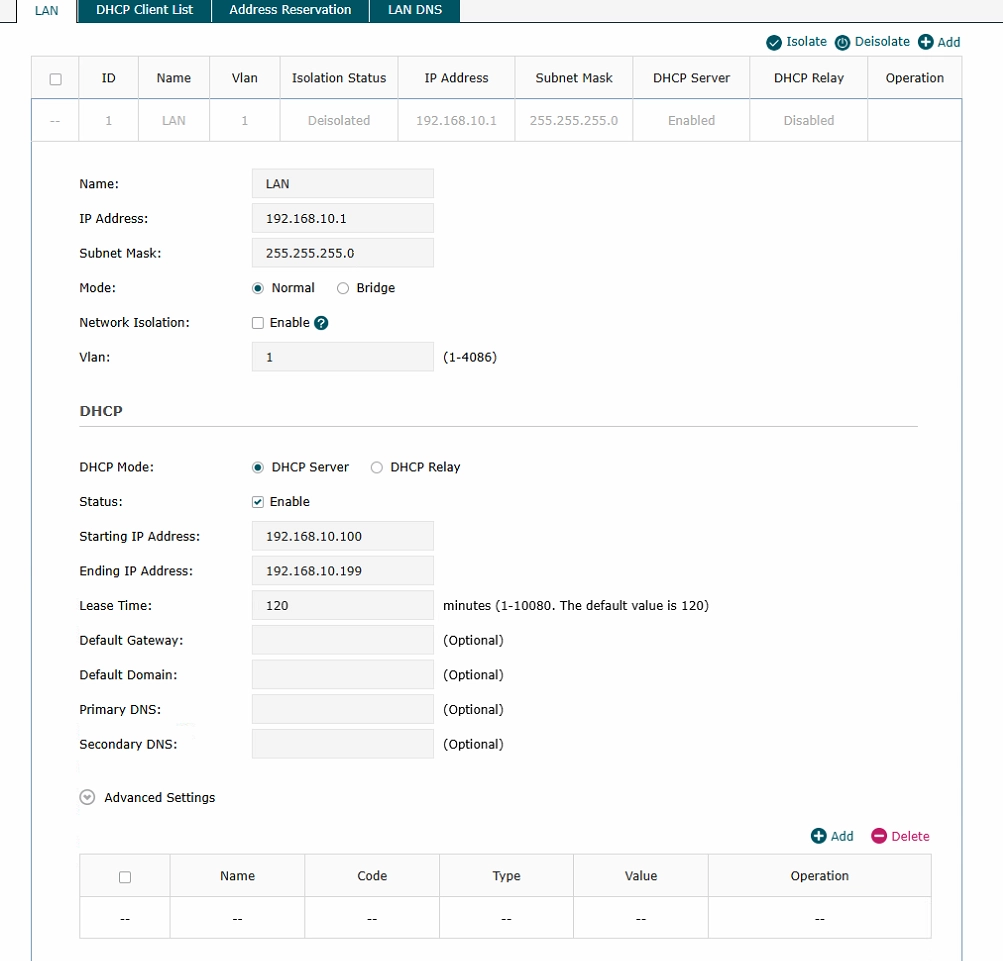

2) LAN, DHCP und DNS kontrollieren

-

Empfehlung: LAN

192.168.10.0/24, Gateway/DNS192.168.10.1, DHCP-Pool z. B.192.168.10.100-199. -

Diese Werte finden Sie im später exportierten OpenVPN-Profil wieder (DNS, Routen).

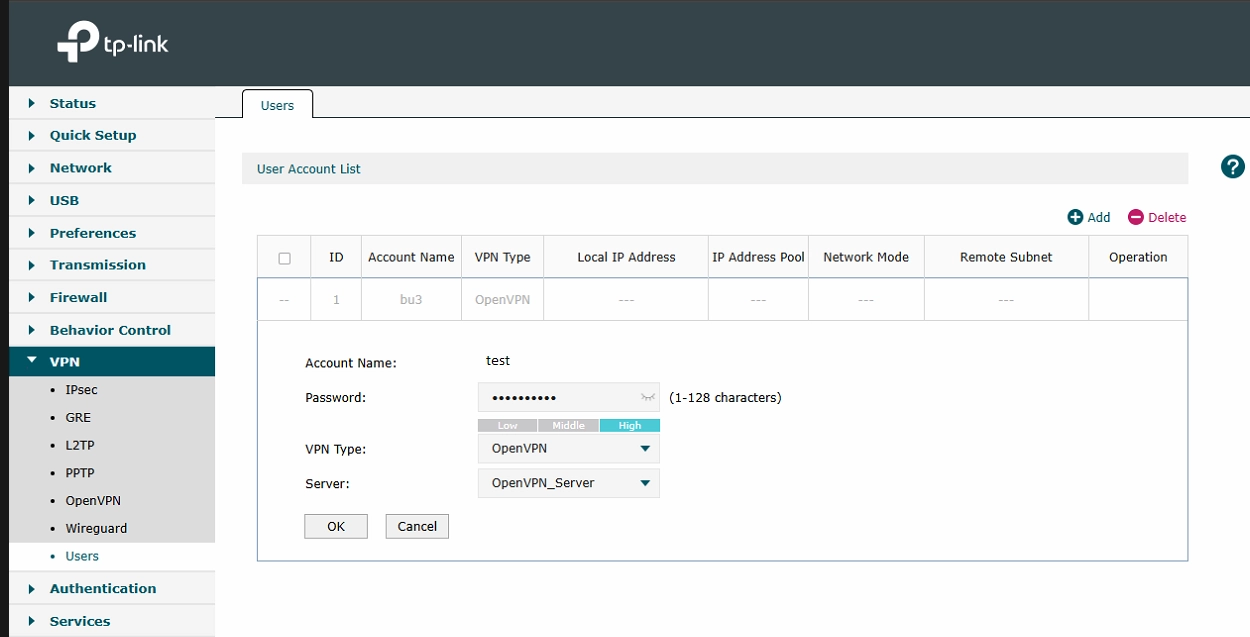

3) OpenVPN-Benutzer anlegen

-

Menü VPN → Users: Neuen Benutzer (z. B. test) mit sicherem Passwort erstellen.

-

VPN Type: OpenVPN, Server: Ihr OpenVPN-Server (gleich erstellen).

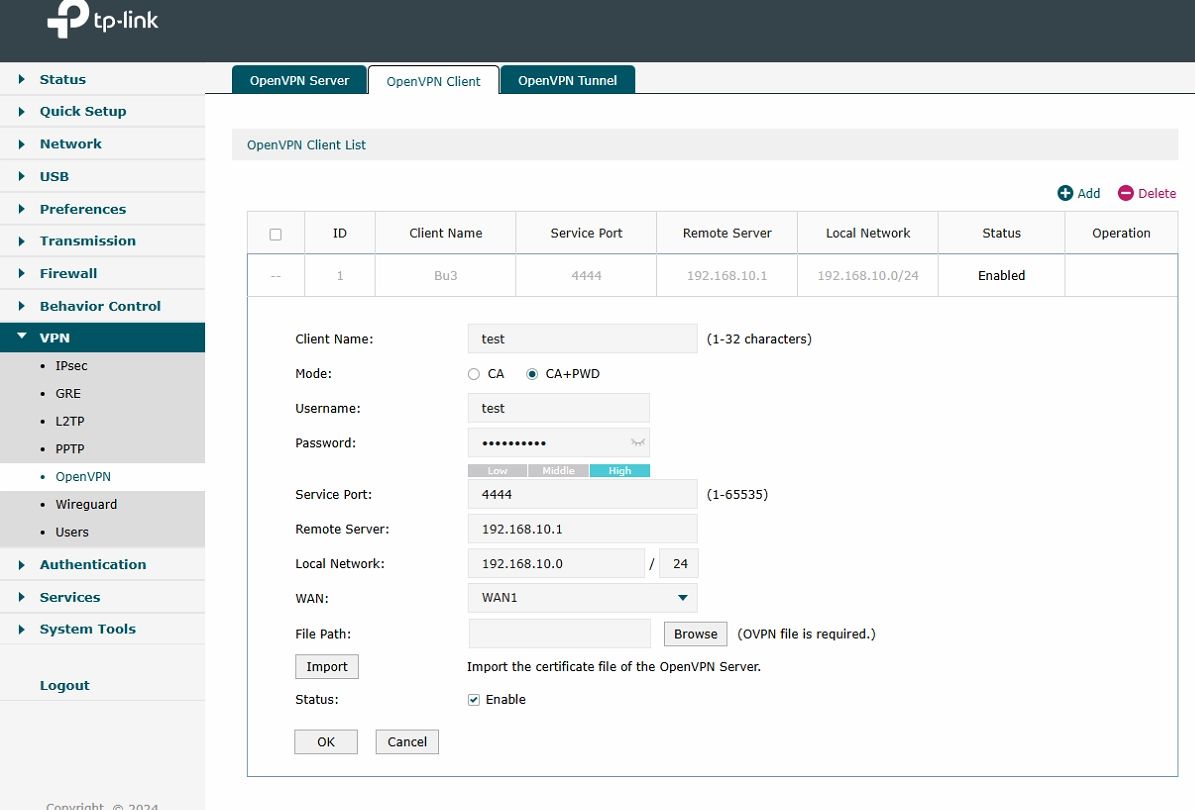

4) OpenVPN-Server/Client erstellen/prüfen

Empfohlene Einstellungen, für den Client:

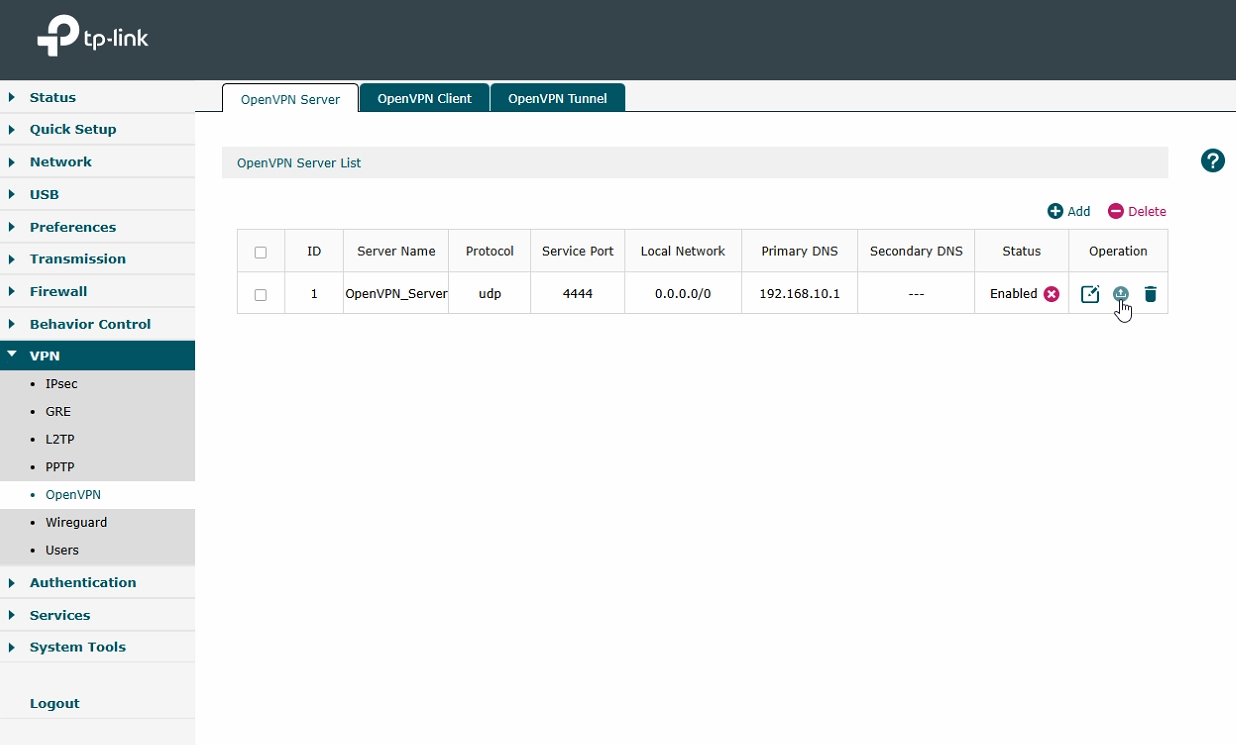

Empfohlene Einstellungen, für den Server:

-

Protocol: UDP (performant, weniger Verbindungsprobleme).

-

Service Port: z. B. 4444 (kann abweichen, merken!).

-

IP Pool: z. B.

10.10.20.0/24(VPN-Netz). -

Primary DNS:

192.168.10.1(interner Router/DNS). -

Local Network:

0.0.0.0/0erlaubt Zugriff auf das gesamte LAN (alternativ präzise Subnetze). -

Authentication Type: „Local“ mit Benutzer/Passwort.

Speichern. Zur Übersicht:

5) .ovpn-Profil exportieren

-

In der Serverliste (Abb. 6) rechts auf Download/Export klicken. Sie erhalten die .ovpn-Datei.

6) Portfreigabe/Erreichbarkeit (abhängig von Variante)

-

Variante A (Bridge/DMZ):

-

In Bridge-Szenarien ist der ER605 direkt im Internet erreichbar.Fertig!

-

In DMZ ist normalerweise alles auf den ER605 weitergeleitet. Falls nötig, prüfen Sie den VPN-Port (UDP/4444).

-

-

Variante B (hinter Router):

-

Auf dem Provider-Router eine Portweiterleitung einrichten:

-

Protokoll: UDP

-

Externer Port: 4444 (oder Ihr gewählter)

-

Ziel-IP: WAN-IP des ER605 (z. B. 10.10.55.44)

-

Ziel-Port: 4444

-

-

Optional DDNS am ER605 aktivieren, damit Clients stets den gleichen Hostnamen nutzen.

-

Client-Einrichtung (Windows, Linux) inkl. Skript

Windows

-

OpenVPN GUI installieren.

-

Exportierte .ovpn in den Import-Dialog ziehen.

-

Im Profil ggf. den Hostnamen (öffentliche IP/DDNS) und Port prüfen.

-

Mit dem Benutzer aus Schritt 3 verbinden.

data-start="9001" data-end="9066">Beispiel minimaler .ovpn-Inhalt (falls manuell erforderlich):

client dev tun proto udp remote vpn.meinbeispiel.de 4444 auth SHA256 cipher AES-256-CBC resolv-retry infinite nobind persist-key persist-tun remote-cert-tls server verb 3Linux (Debian/Ubuntu)

-

sudo apt-get update && sudo apt-get install -y openvpn -

.ovpnnach/etc/openvpn/client/er605.ovpnkopieren. -

Autostart per systemd:

[Unit] Description=OpenVPN client to ER605 After=network-online.target Wants=network-online.target [Service] Type=simple ExecStart=/usr/sbin/openvpn --config /etc/openvpn/client/er605.ovpn Restart=on-failure [Install] WantedBy=multi-user.targetAktivieren:

sudo systemctl enable --now openvpn-er605.serviceKleines Bash-Skript (für Testläufe)

#!/usr/bin/env bash CONF="${1:-/etc/openvpn/client/er605.ovpn}" sudo openvpn --config "$CONF" --verb 3Tests & Verifikation

-

Ping von Client auf

192.168.10.1(ER605/LAN-Gateway). -

Zugriff auf interne Dienste/Share.

-

ip addr(Linux) bzw.route print(Windows): neue TUN-Schnittstelle sichtbar. -

DNS-Auflösung: prüfe

nslookup nas.meinlan.lokal 192.168.10.1.

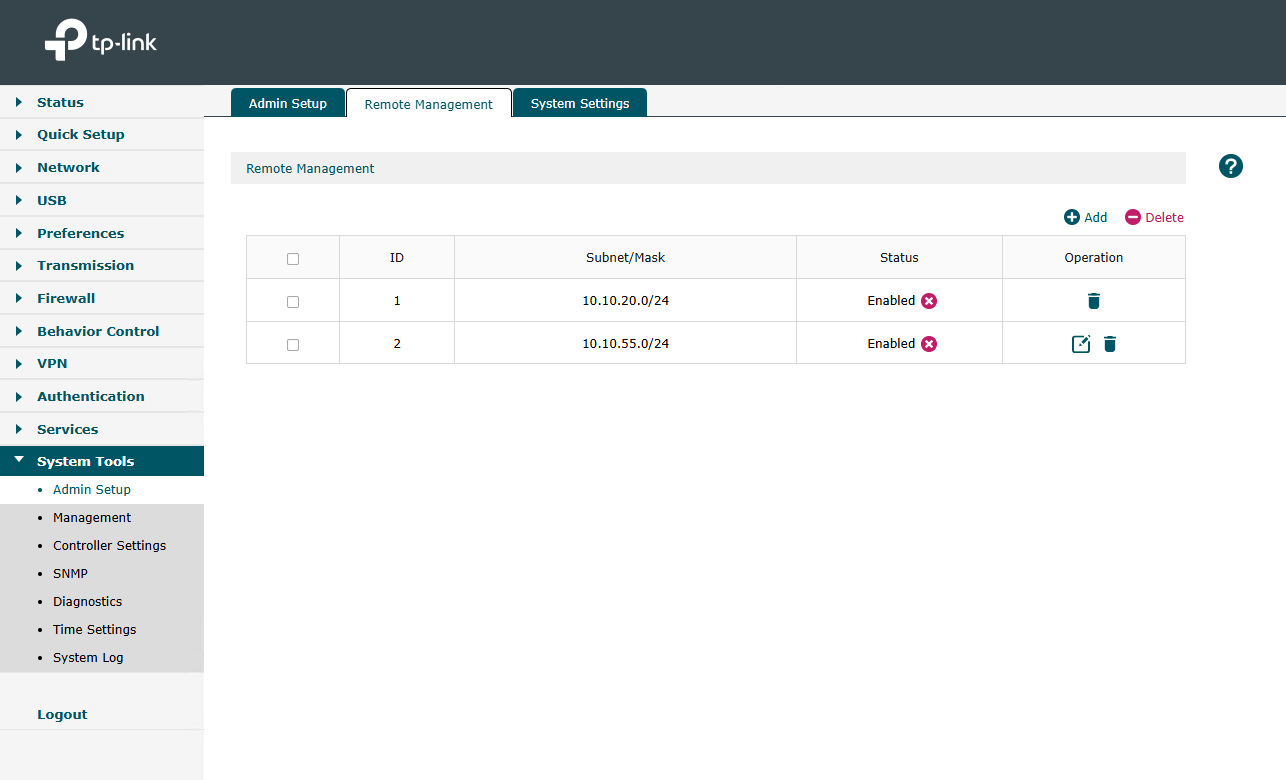

Router erreichbar machen von jedem Netz.

Bis jetzt wird der Router nur über das VPN-Netz(10.10.20.0) oder dem Router-Netz(192.168.10.0) erreichbar sein. Um auch auf den Router über das normale Provider-Netz zuzugreifen muss eine kleine Einstellung gemacht werden.

-

Hier kann man alle Subnetze hinzufügen, welche auf den Router zugreifen dürfen. Das Subnetz vom Router selber muss natürlich hier nicht hinzugefügt werden.

Troubleshooting (häufige Fehler & Lösungen)

-

Keine Verbindung möglich

-

Prüfen Sie Portfreigabe (Variante B), Protokoll UDP, richtige Ziel-IP (ER605-WAN).

-

Firewall am Client/ISP-Router blockt UDP? Testweise temporär erlauben.

-

-

Verbindung steht, aber keine LAN-Ziele erreichbar

-

Local Network im Server richtig gesetzt? (z. B.

192.168.10.0/24oder0.0.0.0/0). -

Routen im .ovpn prüfen, DNS korrekt (192.168.10.1).

-

-

Langsame Verbindung / Abbrüche

-

MTU anpassen (z. B.

mssfix 1400). -

Bei Mobilfunk: ggf. TCP-Fallback testen (weniger empfohlen) oder anderen Port.

-

-

Doppel-NAT-Probleme

-

Wenn möglich auf Variante A wechseln (DMZ/Bridge).

-

Sicherstellen, dass keine zweite NAT/Firewall den eingehenden UDP-Datenstrom verändert.

-

Sicherheits-Best Practices

-

Starkes Passwort pro Benutzer + rollenbasierte Accounts.

-

Regelmäsige Firmware-Updates des ER605.

-

Nur benötigte Ports öffnen.

-

Monitoring & Logs (OpenVPN-Log im Router & Client prüfen).

-

Zugriff einschränken (z. B.

Local Networkpräziser fassen, wenn nicht Vollzugriff nötig).

Vergleich: OpenVPN (ER605) vs. WireGuard vs. IPSec/L2TP

| Feature | ER605 OpenVPN | WireGuard (ER605) | IPSec/L2TP |

|---|---|---|---|

| Client-Verfügbarkeit | Sehr breit (Win/macOS/Linux/Mobile) | Breit, aber jünger | Gut (OS-integriert), teils komplex |

| Performance | Gut (UDP), abhängig von Cipher/MTU | Sehr gut (modernes Design) | Variiert, Konfiguration oft komplex |

| Einrichtung (ER605) | Sehr einfach (GUI, .ovpn-Export) | Einfach, aber teils Firmware-abhängig | Komplex (Policy, SAs, PFS, …) |

| Kompatibilität in NAT/Hotel-Netzen | Sehr gut (UDP, Port frei wählbar) | Sehr gut | Gut, aber NAT-Traversal teils zickig |

| Sicherheits-Transparenz | Hoch (mature Projekt) | Hoch | Hoch, aber mehr Tuning nötig |

Fazit des Vergleichs: Für breit verteilte Clients und schnelle Einrichtung ist OpenVPN auf dem ER605 heute noch ein Top-Standard. Wer maximale Performance braucht und die Clients kontrolliert, kann WireGuard evaluieren. Für komplexe Site-to-Site-Policies ist IPSec(IKeV2) weiterhin relevant, aber konfigurationsintensiver.

Vollständige Schrittfolgen je Variante

Variante A: ER605 in DMZ oder direkt am Medienkonverter (empfohlen)

-

WAN verbinden (Bridge/PPPoE/Static) oder DMZ auf ER605-WAN zeigen lassen.

-

WAN prüfen (Abb. 1/2), Internet erreichbar? DNS ok?

-

LAN/DHCP/DNS wie in Abb. 3 konfigurieren.

-

OpenVPN-Benutzer anlegen (Abb. 4).

-

OpenVPN-Server einrichten (Abb. 5),UDP/4444, IP-Pool

10.10.20.0/24, DNS 192.168.10.1. -

.ovpn exportieren (Abb. 6).

-

Clients (Windows/Linux/Mobil) konfigurieren und testen.

-

Absicherung: Starke Passwörter, Logs prüfen, Updates.

Variante B: ER605 hinter Provider-Router (Doppel-NAT)

-

ER605 per LAN an Provider-Router (WAN1) anschliessen; ER605-WAN bekommt private IP.

-

Auf dem Provider-Router Portweiterleitung einrichten: UDP/4444 → ER605-WAN-IP.

-

Optional DDNS am ER605 aktivieren und im .ovpn verwenden.

-

LAN/DHCP/DNS (Abb. 3) und OpenVPN-Benutzer/Server wie bei Variante A (Abb. 4/5).

-

.ovpn exportieren (Abb. 6).

-

Clients verbinden. Im Profil DDNS/öffentliche IP des Provider-Routers + Port 4444 eintragen.

-

Fehlerbehebung: Falls keine Verbindung, Portfreigabe, NAT-Typ und Firewalls checken; MTU anpassen.

Leistungs- & Stabilitätstipps

-

Cipher & Auth: Standard im ER605 ist solide; wer optimieren will, testet moderne Ciphers (Router-Firmware beachten).

-

Keepalive/Verbosity: In der .ovpn

verb 3für Diagnose, später zurück aufverb 1. -

Split-Tunneling: Nur notwendige Netze pushen, um Bandbreite zu sparen.

-

Monitoring: Regelmässige Log-Review im ER605 und den Clients.

Zusammenfassung

Mit dieser Anleitung richten Sie OpenVPN auf dem TP-Link ER605 entweder sauber direkt (DMZ/Bridge) oder hinter dem Provider-Router (Doppel-NAT) ein.

Die empfohlene Variante A spart NAT-Probleme und macht die Erreichbarkeit trivial. Variante B funktioniert zuverlässig, erfordert aber Portweiterleitungen und ggf. DDNS.

Dank .ovpn-Export, klarer Benutzerverwaltung und der hier gezeigten Client-Skripte ist der Betrieb für Einsteiger wie Profis schnell, stabil und sicher umsetzbar.